模拟题1

3.信息安全保障不包括安全要素

包括生命周期、保障要素和安全特征

4.关于完整性的保护 防篡改 防删除 防插入

9.狭义的网络犯罪指以计算机网络为违法犯罪对象实施危害网络库弓箭的行为,广义的网络违法犯罪是以计算机网络为违法犯罪工具或者为违法犯罪对象试试的危害网络的行为,应当包括违反国家规定直接危害网络安全及网络正常秩序的各种违法犯罪行为。

10.信息安全法律法规不包括 《计算机信息系统安全保护等级划准则》

14.采用一种加密算法,相同密钥对密文进行加密,并对使用密钥完全保密属于对对称加密技术

15.公钥基础设施pki不属于它的组成部分是 证书授权中心 认证服务器

16.在访问控制方面从用户的角度,网络的控制权限可以分为三类用户,一般用户,特殊用户,审计用户

17.常见的认证方式 ,

21.internet临时文件,用户最近访问过的网页会被暂时保存为临时文件,IE文件能够被删除。22.SSL协议广泛用于PKI SSL协议本身不能提供 完全采用对称密码,效率高

25.ssl初始化连接加密技术是公钥加密

36.防火墙透明代理得速度更快 透明代理具有更高的安全性

30.木马具有的特性 隐蔽性 自动运行性 欺骗性

36.ISO/OSI安全体系中的五种安全服务,防抵赖安全服务

37.访问可攻之矩阵,Windows系统对文件访问权限包括修改写入读取和执行

38.unix linux 相同性相异性

42.安全等级保护由弱到强 用户自主保护等级 系统审计保护等级 安全标记保护等级 结构化保护级 访问验证保护级

45.量子计算机上实现快速分解大整数使得rsa和ecc加密算法不再具有应用价值

52.清除u盘病毒 格式化u盘

58.数字版权管理不包括付费机制和资源管理

64.邮件 定期备份邮件并删除

65.PGP采用良好的人机工程设计 并不会因为功能强大加密算法严密造成运行速度慢

66.在网络浏览中不属于黑客盗取口令与账号的方式 窃取用户上网cookie

71.个人网银行预留信息方便用户检测交易网站支付首页

75.activex

77.现在的主流手机操作系统不包括Symbian塞班系统

78.伪基站可以在用户手机上显示任何电话号码,将特定电话号码拉黑不能起到良好作用

80.移动端资料被上床到攻击者指定的服务器,用户多个系统程序不能正常工作手机发热严重,移动端可能受到的攻击最可能是手机病毒。手机资料遭到窃取手机软硬件遭到破坏,最有可能是感染了手机病毒。

82.手机病毒的安全威胁不包括自动上网,包括传播非法信息,破坏手机软硬件

,造成手机数据丢失。

83.恶意扣费手机软件安全威胁不包括破坏sim卡

85.细心安全管理中广泛采用的过程模型是PDCA戴明环 PLAN DO CHECK ACT

86.信息安全管理核心内容风险管理

90.信息安全事件得处理五个阶段 准备 检测 抑制 根除 恢复

91.打印工资表,保证授权员工打印,控制手段包括日志和对文件接收人的签名确认

94.关于Windows服务说法错误,提升系统安全性 管理员应该尽量关闭不需要的系统服务是错误的

96.kerbores是一个对称DES加密系统核心是kdc

99.不属于VPN核心技术的是 日志记录 ,VPN的核心技术 隧道技术 身份认证 访问控制

100.通过一个拥有与专用网络相同策略的共享基础设施,提供企业内部网或外部网的远程访问 access VPN

模拟题2

35.为了简化管理,对方问这分类组织成组,避免访问控制表过于庞大

36.PKI 公钥基础设施管理对象不包括id和口令

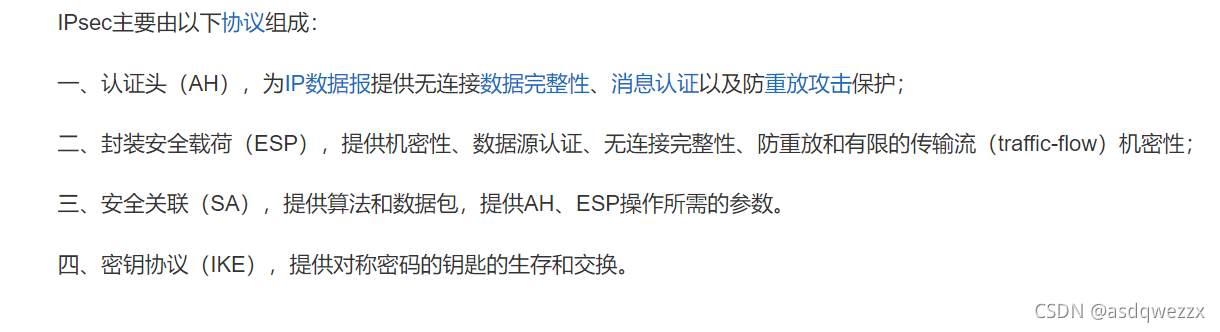

37.IKE协商第一阶段采用主模式、积极模式

38.AH协议和ESP协议有两种工作模式 transport tunnel

40.包过滤防火墙工作在网络层

44.计算机病毒是隐藏在在存储介质上蓄意破坏的捣乱程序

46.会话侦听和劫持技术是属于 协议漏洞渗透

47.

49.kerbores在请求访问应用服务器之前必须

50.对方问控制影响不大的是主体和客体的类型

51.PKI的主要组成

52.能在网络层应用的协议 IPsec互联网安全协议

pptp 点对点隧道协议

pgp 优良保密协议

ssl安全套接字协议

54.ssl产生会话密钥的方式 随机由客户产生并加密后通知服务器

55.为了降低风险不建议使用的 internet服务是FTP ftp文件传输协议

56.防火墙用于将internet和内部网络隔离是网络安全和信息安全的内部设施

57.不属于隧道协议 TCP/IP协议

pptp、L2TP 是二层隧道协议;IPsec是三层隧道协议

58.PPTP和L2TP适用于远程访问虚拟专用网

59.从安全属性对各种网络攻击进行分类组独爱攻击是针对 可用性的攻击 DOS

61.不属于OSI/ISO安全体系结构的安全机制 审计机制

通信业务填充机制、访问控制机制、数字签名机制、公证机制

62.CA属于ISO安全体系结构定义的公正机制

65.网络动态地址nat 动态网络地址交换将很多内部地址映射到单个真实地址

66.VPN 使用了隧道协议和身份证和数据加密保证通信的安全性

67.IPSec VPN 不太适合用于动态分配IP

70.最新的研究和统计表明,安全攻击主要来自企业内部网

71.用于实现身份鉴别的安全机制 加密机制和数字签名级制

75.L2TP隧道在两端的VPN服务器之间采用口令握手协议CHAP来验证对方的身份

76.ISO安全体系结构中的对象认证采用数字签名级制完成

77.kerberos的设计目标不包括 授权认证 记账 审计

78.传输层保护的网络次啊用的主要技术是建立在可靠的传输服务,安全套接字协议

81.窃听是一种被动攻击,攻击者将自己的系统插入到发送站和接收站滞键,截获是一种主动攻击攻击者必须将自己的系统插入到发送站和接收站之间

82.信息安全基本属性 机密性完整性可用性

83.信息安全管理中信息安全的五个主要特征 相对性 时效性 相关性 不确定性 复杂性

86.通常所说的移动VPN事 access VPN

93.二层隧道协议主要有以下三种

PPTP L2F L2TP

94.AH协议中必须实现的验证算法 HMAC-MD5 和HMAC-SHA1

95.GRE协议的乘客协议是 IP IPX Apple Talk

通过GRE,用户可以利用功工IP网络连接IPX网络、Appple Talk网络,还可以使用保留地址进行网络互连,或者对攻王隐藏企业网的IP地址

96.IKE协议 由 ISAKMP、Oakley、SHKEME 协议混合而成

模拟题 6

4.访问控制理论是网络空间安全学课所特有的理论基础,属于访问控制的有密码技术、身份认证、信息隐藏。

5.风险评估的方法有很多种,定量 定性 定性和定量结合

运用数量指标对风险进行评估是定量

6.ICMP全程 Internet Control Message

8.密码学安全目标包括三个重要的方面,保密性完整性和可用性,完整性指资源只能由授权方式以授权的方式进行修改,信息未经授权不能进行改变的特性。

9.MAC 消息内容和秘密钥的公开函数英文全称 Message Authentication Code

10.计算机网络的各层及其协议的集合,也就是这个计算机网络及其部件 所应完成的功能精确定义成为, 计算机网络的体系结构

12.计算子子网掩码

13.APT高级持续性威胁攻击英文全称 Advanced Persistent Treat

18.不属于常见木马类型 绿色安全型

24.计算机互联的主要目的是资源共享

26.网络上大量设备都有各自的身份id以太网根据 MAC地址区分不同的设备

27.在局域网中,MAC指的是介质访问控制子层

29.一般来说,用户上网通过因特网服务供应商英文缩写是ISP

30.双绞线 无线信道 同轴电缆 光前 四种传输介质带宽最宽 抗感染能力最强的是 光纤

32路由选择协议位于网络层

33.对一个算法的评价不包括 并行性

38.顺序栈进栈运算先判断栈是否满

39.二叉树不是线性结构

40.数据结构四种基本类型,树形结构是一对多的关系